Introduktion

Formål, målgruppe og tilblivelse

Formål

Formålet med erfaringsopsamlingen er at give praktiske svar på, hvordan der kan laves gode og sikre løsninger til brugerstyring i forbindelse med styring, udvikling og drift af softwarerobotter. Den giver svar på nogle af de centrale spørgsmål, der opstår, når man arbejder med softwarerobotter:

- Hvad skal man have styr på i forbindelse med brugerstyring af softwarerobotter?

- Hvad skal man være opmærksom på i sikkerhedsarbejdet i forhold til softwarerobotter?

- Hvordan understøtter man arbejdet med softwarerobotter i forhold til brugerstyring og informationssikkerhed?

Formålet er også at tydeliggøre, hvordan anbefalingerne fra Referencearkitektur for brugerstyring kan anvendes i det praktiske arbejde med softwarerobotter. Derfor kommer erfaringsopsamlingen med eksempler på god praksis, og hvordan andre myndigheder har gjort. Endelig kommer erfaringsopsamlingen med anbefalinger til en sikker og lovlig håndtering af softwarerobotter, der tager hensyn til gældende lovgivning og rammer for den fællesoffentlige infrastruktur for brugerstyring for så vidt angår kapabiliteter, standarder og politikker.

Brugerstyring defineres som administration og kontrol af brugere, identifikationsmidler og adgang til forretningstjenester.

Målgruppe

Erfaringsopsamlingen henvender sig til medarbejdere, der arbejder med styring, udvikling og drift af softwarerobotter primært i offentlig sammenhæng. Erfaringer fra arbejdet med softwarerobotter i det offentlige viser, at der er behov for viden og kompetencer fra både tværgående og domænespecifikke fagligheder. Erfaringsopsamlingen retter sig derfor mod en bred målgruppe, der omfatter RPA-udviklere, RPA-ansvarlige, it-sikkerhedsspecialister, it-revisorer, it-arkitekter, procesejere, processpecialister, fagspecialister og systemforvaltere.

Tilblivelse

Arbejdet med erfaringsopsamlingen blev igangsat af Udvalget for Arkitektur og Standarder (UAS) den 1. december 2020. Erfaringsopsamlingen er udarbejdet af en arbejdsgruppe med deltagere fra den offentlige sektor. Følgende organisationer har været repræsenteret i arbejdsgruppen: KL, Region Midtjylland, Region Syddanmark, Statens Administration (SAM), Odense Kommune og Digitaliseringsstyrelsen (DIGST). DIGST har været pennefører, stået for projektledelse og ansvar for arbejdet med løbende at holde erfaringsopsamlingen opdateret.

Erfaringsopsamlingen publiceres på hjemmesiden for den fællesoffentlige digitale arkitektur: arkitektur.digst.dk. Den kan blive opdateret, hvis der sker væsentlige ændringer i de overordnede nationale eller internationale rammer for anvendelse af softwarerobotter i relation til brugerstyring og informationssikkerhed.

Særlige udfordringer ved anvendelse af softwarerobotter

Når man arbejder med brugerstyring af softwarerobotter, er der nogle særlige udfordringer, som man skal tage højde for.

Det skal altid være helt klart, hvornår det er en softwarerobot, og hvornår det er en medarbejder, der foretager handlinger i en forretningstjeneste.

To eksempler på udfordringer, som mange myndigheder kan stå over for, og som denne erfaringsopsamling forholder sig til, er:

- Når der er behov for at en robot skal tilgå en forretningstjeneste, der er indrettet til anvendelse af en medarbejder, og dermed foretage handlinger, der – som udgangspunkt – kun må foretages af en fysisk person under ansvar.

- Når en medarbejder har adgang til at tilgå en softwarerobots kildekode, kan ændre den og køre den under en anden identitet end sin egen, og dermed åbner mulighed for uønskede eller ulovlige handlinger som fx svig.

I forlængelse heraf er der andre og relaterede udfordringer, som blandt andet kan være:

- Adgangspolitikker og certifikatpolitikker, der er uforenelige med softwarerobotter.

- Manglende sporbarhed af om det er en robot eller en fysisk medarbejder, der har foretaget handlinger i en forretningstjeneste.

- Risiko for uklart ansvar i forhold til handlinger, herunder fejl, som softwarerobotten laver.

- Manglende sporbarhed i handlinger, der foretages i forbindelse med administration af softwarerobotter.

- Utilstrækkelig adgang til testmiljøer og testdata i forhold til de forretningstjenester, som robotterne skal operere på.

Den teknologiske udvikling på området går mod mere avancerede softwarerobotter, som ved brug af maskinlæring og kunstig intelligens kan udføre stadigt mere avancerede opgaver. Det kan åbne for nye sårbarheder og trusler, men fra et brugerstyringssynspunkt er der ikke nogen grundlæggende forskel: der er stadig tale om softwarerobotter med tilhørende identifikationsmidler og rettigheder, som skal styres, selvom der kan være forskel på de rettigheder, der i praksis tildeles. I denne erfaringsopsamling bliver de særlige aspekter vedrørende maskinlæring og kunstig intelligens derfor ikke uddybet yderligere.

Læsevejledning

Læsevejledningen introducerer erfaringsopsamlingens kapitler og bilag, og guider til anvendelsen af den. Erfaringsopsamlingen er opbygget i tre kapitler, der kan læses i sin helhed, og de suppleres af introduktionen og bilagene. De enkelte kapitler og bilag kan også læses og anvendes særskilt som følge af det konkrete behov. Hvert afsnit i de tre kapitler afsluttes med en tjekliste, som man kan bruge som støtte til at vurdere, hvordan det aktuelle arbejde med robotter forholder sig til de centrale problemstillinger.

De tre kapitler er:

- Brugerstyring af softwarerobotter

- Informationssikkerhed og softwarerobotter

- Understøttelse af arbejdet med softwarerobotter

Kapitlerne suppleres af introduktionen og tre bilag:

- Tjekliste

- Ordbog

- Referencer

Introduktionen sætter den formelle ramme for erfaringsopsamlingen. Den beskriver formål og målgrupper og hvem, der har deltaget i arbejdet med den. Desuden beskriver introduktionen særlige udfordringer ved anvendelse af softwarerobotter.

Kapitlet Brugerstyring af softwarerobotter sætter med udgangspunkt i Referencearkitektur for brugerstyring de overordnede rammer for erfaringsopsamlingen, og kan derfor bruges som inspiration og støtte til beslutninger om, hvordan arbejdet med robotter kan gribes an, fx hvilke mønstre og metoder, der skal anvendes.

I kapitlets indledende afsnit om Typer af brugere i robotarbejdet beskrives de forskellige typer af brugere med hovedvægt på de autonome og overvågede robotter. Robottens identitet dykker og ned i robotters identitet og emnet identifikations- og autentifikationsmidler, herunder problematikken med at anvende de personlige MOCES-certifikater til softwarerobotter, hvilket uddybes yderligere i det følgende afsnit Robottens identifikations- og autentifikationsmidler, der desuden handler om tildeling og anvendelse af passwords og certifikater. Efter afsnittet om tildeling af Robottens rettigheder følger et afsnit om Robottens adgangsveje til applikationer, efterfulgt af afsnittet Adgangskontrol og logning af robotters handlinger samt Tillidstjenesters understøttelse af robotanvendelsen. Kapitlet afsluttes med et afsnit med Scenarier og mønstre for brugerstyring af robotter med eksempler af forskellig kompleksitet.

Mange af brugerstyringsudfordringerne er variationer af sikkerhedsproblemer, og derfor beskrives det i kapitlet Informationssikkerhed og softwarerobotter, hvordan risikostyring, håndtering af sårbarheder og trusler samt sikkerhedsprocesser kan håndteres i forhold til udvikling og anvendelse af softwarerobotter. Behandling af personoplysninger er også i fokus her.

Kapitlet Understøttelse af arbejdet med softwarerobotter er en mere praktisk erfaringsopsamling og beskriver en række overvejelser, metoder og værktøjer, der kan bruges i arbejdet med softwarerobotterne. Ikke mindst når man skal i gang med at arbejde med robotter.

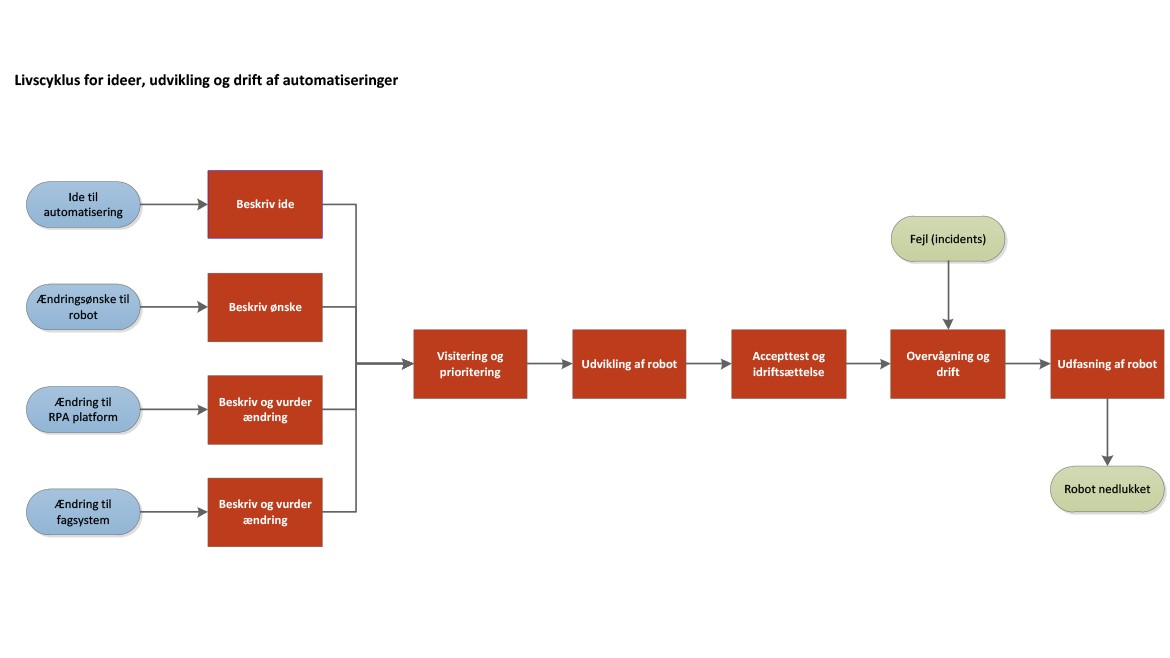

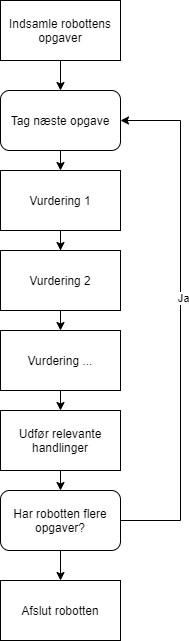

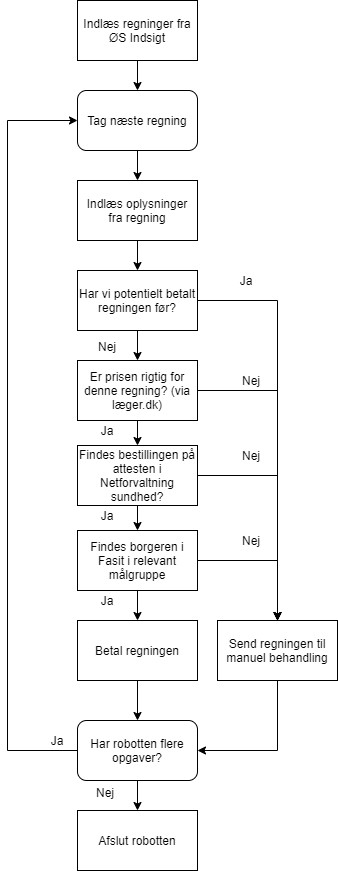

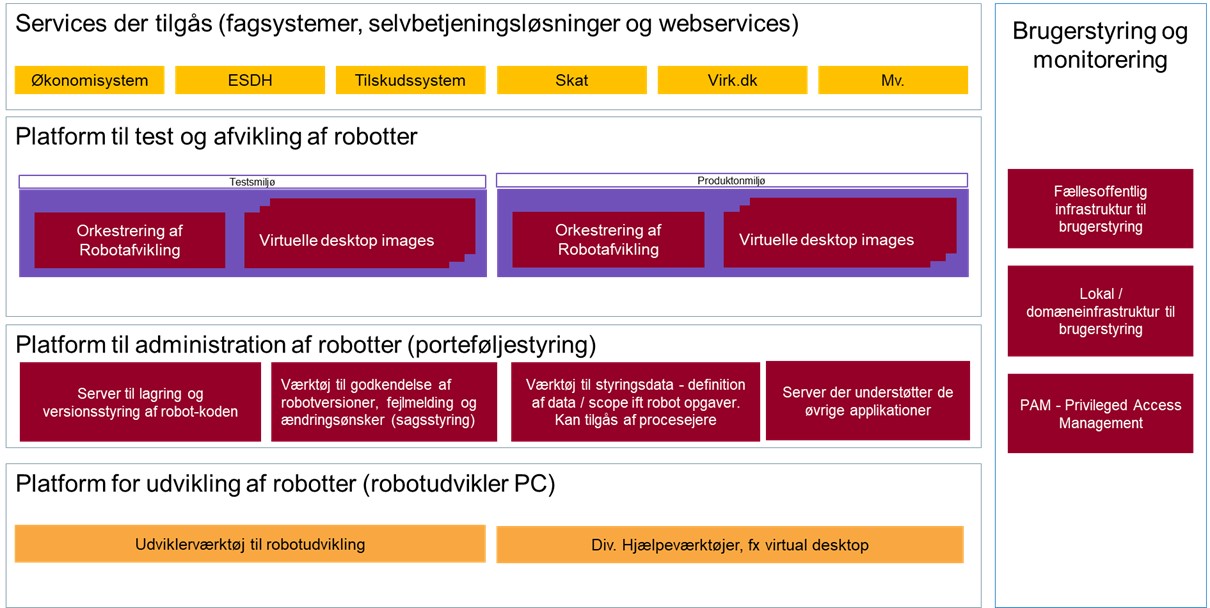

Kapitlet indledes med et afsnit om Modenhed og porteføljestyring, der handler om organisering af softwarerobotter og opgaverne omkring dem, der kan ændre sig i takt med udvikling og drift af softwarerobotterne. Egnethedsvurdering af processer til automatisering ser på de overvejelser, der går forud for beslutning om at automatisere en proces. Klassificering af robotter omhandler klassificering af robotter som udgangspunkt for sikkerhedsprocedurer og tildeling af rettigheder til robotterne. I Dokumentation af robotter beskrives det, hvordan dokumentation af softwarerobotterne kan gribes an og hvordan dokumentationen kan bidrage til styring. Livscyklus og processer i arbejdet med softwarerobotter sætter arbejdet med robotter og brugerstyring i et livscyklusperspektiv og beskriver hvordan, brugerstyring spiller ind i alle faser af softwarerobottens levetid fra visitering, udvikling og drift til udfasning. Scoping af softwarerobotter viser generelle principper og metoder til scoping og versionsstyring af robotterne. I afsnittet Udvikling af robottens underopgaver i faser beskrives en metode til opdeling af udvikling i robotten i faser, der minimerer risici i forbindelse med udvikling og test. Kapitlet afsluttes med et afsnit om Systemlandskab i forhold til robotarbejdet, der giver et fælles, generaliseret billede af de forskellige komponenter, som indgår og derfor skal tænkes ind i forhold til sikkerhed og brugerstyring.

De tre bilag er tænkt som supplement til de tre kapitler, og de kan bruges som støtte til anvendelsen af erfaringsopsamlingen eller som selvstændige værktøjer i arbejdet med robotter:

Tjekliste er en samling af alle de tjeklister, der afslutter afsnittene i de tre centrale kapitler, og som opsummerer de centrale spørgsmål og problemstillinger, som afsnittene giver anledning til. Tjeklisten kan bruges som et selvstændigt værktøj i det løbende arbejde med softwarerobotter.

Ordbog er en alfabetisk liste med forklaringer på ord og begreber om brugerstyring. De centrale begreber er løbende beskrevet i teksten, hvor de optræder første gang. Begrebernes definitioner stammer primært fra begrebsmodellen Adgangs- og brugerstyring, der blev udarbejdet i forbindelse med Referencearkitektur for brugerstyring version 1.1.

Under Referencer finder man links til de kilder, der er anvendt i forbindelse med udarbejdelsen af erfaringsopsamlingen. Der er også linket til referencerne i teksten, hvor de omtales.

Brugerstyring af softwarerobotter

Dette kapitel beskriver de centrale elementer i forhold til brugerstyring af softwarerobotter. Alle disse elementer kan ses som en sammenhængende mængde af elementer, der bør overvejes.

Typer af brugere i robotarbejdet

Når man arbejder med softwarerobotter er der særligt to problemstillinger i relation til brugerstyring, som man skal være opmærksom på:

- Har vi styr på om det er en robot eller et menneske, som tilgår et it-system?

- Har vi styr på de brugere og roller, der tilgår vores forskellige it-systemer, herunder såvel fagsystemer som selve robottens kildekode.

Grundlæggende typer af brugere i forbindelse med robotarbejdet

De tre vigtigste typer af brugere, som man skal skelne mellem er:

- Den almindelige medarbejder, fx en sagsbehandler der skal tilgå et fagsystem.

- Udvikleren, der udvikler robotter, og derfor skal have særlig adgang til relevante udviklingsplatforme, testsystemer og fagsystemer.

- Selve robotten der skal have adgang til et eller flere test- og produktionssystemer.

Eksempel på opdeling af brugertyper i Statens Administration

I Statens Administrations setup opereres der med tre typer af brugere:

- B-brugere. Personlige brugeridentiteter for almindelige medarbejdere, der fx skal tilgå et fagsystem.

- E-brugere: Personlige brugeridentiteter for software(robot)udviklere med adgang til testsystemer.

- J-brugere: Servicebrugeridentiteter for software(robotter) med adgangsrettigheder til produktionssystemer.

Formålet med en E-bruger er at skille medarbejdere med roller, der giver behov for at tilgå produktionssystemer (B-brugere), fra medarbejdere og eksterne udviklere, der har behov for at tilgå testsystemer (E-brugere).

Argumentet for at benytte en særlig robotbruger til automatisering er, at det på den måde er tydeligt for både fagsystemejer og kunde, hvem der har udført et arbejde eller en proces. Om det er udført af en personbruger eller en robotbruger.

Adgangskoden til en J-bruger skal være mere kompliceret end hos en almindelig bruger, fordi den tit deles mellem fx flere udviklere. Det er kun tilladt at bruge J-brugeren på Statens It’s robotinfrastruktur.

Robotten som bruger - autonom eller overvåget

En bruger er i digital sammenhæng én, der har eller skal have adgang til et it-system. Det kan grundlæggende være et menneske der anvender It-systemet gennem en grafisk brugergrænseflade (GUI) beregnet på mennesker eller en softwareapplikation, der anvender It-systemet via en applikationssnitflade beregnet på maskiner (API).

En softwarerobot er en applikation, dvs. software med specifik forretningsfunktion, der afvikles på en maskine. En applikation kan også kaldes system, app eller program.

En softwarerobot er en bruger på linje med andre brugere, men har den særlige egenskab, at den både kan interagere med forretningstjenester som et menneske (via en GUI) og som en applikation/system (via et API).

I praksis er der mange modeller for, hvordan man håndterer en softwarerobot som bruger. En grundlæggende skelnen er, om softwarerobotten agerer som en støtte til en medarbejder, som er den egentlige bruger og under hvis identitet, robotten agerer (en overvåget softwarerobot), eller om den agerer selvstændigt som bruger med egen identitet (en autonom softwarerobot).

I forbindelse med brugerstyring er det således helt centralt at skelne mellem overvågede og autonome robotter. Ofte bruges de engelske termer attended RPA og unattended RPA.

Overvågede softwarerobotter

En overvåget softwarerobot fungerer som en applikation, en medarbejder kan sætte i gang som en del af sin egen arbejdsproces. Typisk er der tale om orkestreret automatisering, hvor der udelukkende udføres regelbaserede processer via scripts/makroer. Robotten afvikles med den ansvarlige medarbejders identitet på medarbejderens arbejdsstation, som enhver anden applikation, medarbejderen anvender.

Overvågede softwarerobotter bruges typisk til at understøtte tidskrævende processer, der kræver mange handlinger af medarbejderen i en given arbejdsgang. Det kan fx være at hente data fra en anden applikation, som kræver, at medarbejderen skal logge ind og ud af forskellige systemer. Eller det kan være særlige procedurer eller beregninger, som ikke er en del af selve fagsystemet, men fungerer som en slags udvidelse af fagsystemets funktionalitet.

Brugeren kan følge med i de forskellige procestrin og har ansvaret for den automatiserede proces. Dette omfatter også eventuelle behov for personlig underskrift med digital signatur.

Fordi den overvågede softwarerobot kan anses for at udføre en opgave under en specifik medarbejders fulde kontrol, behøver den ikke særlig opmærksomhed, når det kommer til brugerstyring, fordi den agerer inden for rammerne af brugerens login, identitet og ansvar.

Selv en overvåget softwarerobot, der agerer på en GUI, kan dog bruges til at udføre handlinger, der belaste systemet eller omgå forretningsregler fx mange gentagne handlinger som alternativ til batchudtræk. Ligeledes kan brug af softwarerobotter til skærmskrabning være i strid med forretningstjenestens anvendelses-politik og -kontroller.

Autonome softwarerobotter

En autonom softwarerobot agerer selvstændigt, skal selv kunne logge ind og optræder med egne digitale identiteter. En autonom softwarerobot kan være designet til at simulere en medarbejder. Det betyder fx, at den kan logge på applikationer gennem en simuleret (robot)arbejdsstation og handle selvstændigt uden brug af en fysisk medarbejders login eller arbejdsstation.

Autonome softwarerobotter bruges typisk til at automatisere gentagne processer, som medarbejdere ellers gennemfører manuelt, fx rutinebaseret sagsbehandling med indsamling af oplysninger, validering, vurdering og beregning på disse samt handlinger som fx godkendelse, der ændrer sagsstatus og eventuelt gennemførelse af betalinger.

En autonom robot skal have sin egen digitale identitet og attributter, der sikrer, at den kun får de nødvendige rettigheder, kun kan foretage lovlige handlinger, og at der er mulighed for logning, kontrol og revision af robottens handlinger.

Læs mere om relaterede emner i afsnittene om robottens identitet og om funktionsopdeling i afsnittet om modenhed.

Tjekliste

- Har vi en klar struktur for opdeling af brugertyper, så vi kan kende forskel på hvilke typer af brugere og roller, der tilgår hvilke systemer?

- Har vi sikret, at vi har klare rammer for, om robotten kan være autonom, eller om den kræver overvågning?

- Har forretningstjenesten politikker for anvendelse, der bliver kompromitteret ved brug af softwarerobotter fsva. aktivitet og teknikker til fx skærmskrabning?

- Tillader forretningstjenestens adgangspolitik autonome softwarerobotter?

Robottens identitet

En forretningstjeneste skal kunne vide hvem, der har udført en handling, og om den er udført af en medarbejder eller en softwarerobot. Derfor er det vigtigt at kunne skelne mellem forskellige typer af brugere.

Ideelt set skal man kunne identificere, at der er tale om en softwarerobot, når den optræder som bruger i et system. Robottens digitale identitet skal derfor suppleres med attributter, der tydeligt angiver, at der er tale om en robot, sådan at en forretningstjeneste kan genkende softwarerobotten ved adgangskontrol og logning.

Argumentet for at benytte en særlig robotbruger til automatisering er, at det på den måde er tydeligt for både tjenesteudbyder og tjenesteanvender, hvem der har udført et arbejde eller en proces. Om det er udført af en person eller en robotbruger.

Robotten skal have en eller flere identiteter

For at være bruger af et system skal man have en digital identitet, som systemet kan genkende og give adgang, hvis den har rettigheder dertil. En softwarerobot har således behov for en digital identitet, hvis den skal kunne tilgå en forretningstjeneste og udføre sine opgaver. Softwarerobotter skal derfor konfigureres med en digital identitet og et identifikationsmiddel, før de kan optræde som brugere. Ellers kan de ikke genkendes i adgangskontrollen.

Man kan have flere digitale identiteter, som man anvender som bruger. De fleste personer i Danmark har flere digitale identiteter, som giver adgang til fx sociale medier, arbejdsplads-pc’er og digital post. Eksempelvis kan en person have en identitet som borger (baseret på et CPR-nummer) og en anden som medarbejder (baseret på et medarbejdernummer). Det samme gælder kun til en hvis grad for softwarerobotter, hvor forskellige identiteter ikke er nødvendige for at sikre forståelse af dens forskellige roller. Det kan dog være relevant med flere digitale identiteter, hvis den skal tilgå flere forskellige fagsystemer, hvor der er forskellige krav til den digital identitets egenskaber eller begrænsninger på adgang for robotten.

Softwarerobotter, der agerer som brugere på flere systemer, skal således tildeles mindst én og måske flere digitale identiteter, som kan anvendes i den eller de relevante forretningstjenester og eventuelle understøttende tillidstjenester, der tjener som tværgående infrastruktur.

Læs mere i afsnittet Tillidstjenesters understøttelse af robotanvendelsen.

Adgangspolitikker sætter grænser og skal respekteres

Man skal naturligvis sikre sig, at man overholder forretningstjenestens adgangspolitik. Ligeledes skal man overholde de politikker, der er beskrevet hos en eventuel tillidstjeneste, der udsteder identiteten og som dermed er gældende for det elektroniske identifikationsmiddel, som man ønsker at benytte. Det betyder, at det ikke er sikkert, at en robot kan benytte enhver form for identifikationsmidler. Ligeledes er det ikke sikkert, at robotten kan modtage og anvende den type identifikationsmiddel, der bruges til at kontrollere, om brugerens identitet er ægte og pålidelig i henhold til gældende politikker. Eksempelvis kan en softwarerobot ikke anvende fysiske identifikationsmidler som fx et fysisk nøglekort, pas eller kørekort.

Attributter, der fortæller, at der er tale om en robot

En digital identitet er en digital repræsentation af en aktør som en person eller fx en softwarerobot. Selve repræsentationen kan ske ved hjælp af et certifikat, der indeholder et sæt attributter. Disse attributter er egenskaber, der knyttes til en digital identitet, som et brugernavn eller et unikt ID.

Det anbefales at bruge en særskilt attribut til at adskille robotbrugere fra personbrugere. Navngivningsregler er sårbare over for forandring og kan undlades eller omgås, mens certifikater afkobles fra identiteten ved fødereret login og derfor ikke er anvendelig i samtlige scenarier.

Man kan opbygge et medarbejder-ID og et robot-ID efter forskellige standarder. En medarbejder har typisk et medarbejder-ID. Hos Statens IT anvender man eksempelvis et B-nummer som B123456 (B står for bruger). Tilsvarende kan en applikation/robot have et ID opbygget af et præfix (J) og et løbenummer. Ideelt set bør sådanne ID’ er være globalt unikke, men der findes ikke pt. en fællesoffentlig godkendt standard for dette.

Et konkret eksempel er Statens Administration der opererer med en såkaldt J-bruger, som er en teknisk service-bruger-identitet, der kan tildeles adgangsrettigheder til produktionssystemer. En autonom robot etableres med andre ord her som en J-bruger.

Læs mere om i afsnittet Typer af brugere i robotarbejdet.

Hvis robotten anvender en medarbejders identitet

Det er ikke god praksis at lade en robot agere autonomt med anvendelse af en medarbejderidentitet. Eksempelvis er brug af et medarbejdercertifikat som MOCES til softwarerobotter ikke tilladt i certifikatpolitikken for de danske MOCES-certifikater.

Det er særligt vigtigt, at der er klare rammer og transparens, hvis en softwarerobot anvender en identitet fra en medarbejder for at tilgå et fagsystem, hvor der som udgangspunkt kun er adgang for fysiske medarbejdere via en grafisk brugergrænseflade. Som hovedregel skal det foregå overvåget, undtaget i de særlige tilfælde hvor reglerne eksplicit og entydigt tillader udlån af identiteter, og de nødvendige sikkerhedsforanstaltninger er truffet.

Det betyder at:

- Medarbejderen skal være oplyst og indforstået med, at robotten agerer som om den er medarbejderen.

- Tjenesteudbyderen skal gennem en klar aftale være indforstået med anvendelsen af robotten.

Det er vigtigt at være opmærksom på, at én af de store udfordringer ved at lade softwarerobotter anvende en medarbejders digitale identitet i forretningstjenester er, at tjenesteudbyderen ikke har mulighed for at opdage og fravælge sig denne type brug, hvis tjenestens adgangskontrol ikke kan skelne mellem softwarerobotter og personbrugere. Dermed svækkes tillidsforholdet mellem tjenesteanvender og tjenesteudbyder.

Desuden er det vigtigt, at der er god dokumentation af de identiteter, som robottens tildeles.

- Læs mere om robottens identifikations- og autentifikationsmidler.

- Læs mere om dokumentation af softwarerobotter her.

Tjekliste

- Er vores robot opsat med en eller flere digitale identiteter, der kan give adgang til de relevante systemer?

- Er det tydeliggjort i robottens digitale identitet, at det er en robot?

- Er der systematisk dokumentation af den eller de identiteter, roller og rettigheder, den enkelte robot tildeles?

- Er der en klar aftale med tjenesteudbyderen, hvis vores autonome softwarerobot skal logge ind med en medarbejders digitale identitet?

- Er der en klar aftale med den medarbejder, som evt. stiller sin digitale identitet til rådighed for vores autonome softwarerobot?

Robottens identifikationsmidler

Som alle andre brugere har softwarerobotter behov for et elektronisk identifikationsmiddel, som de kan bekræfte deres identitet med. Det bliver relevant, når de skal tilgå en forretningstjeneste i overensstemmelse med adgangspolitikken.

Et identifikationsmiddel er et middel, som fx en person eller en applikation, får udstedt til brug for autentifikation, og som benytter en eller flere autentifikationsfaktorer.

Login-proceduren kræver typisk, at brugeren præsenterer et ID, et password og eventuelt lever op til supplerende krav til autentifikation som et certifikat eller to-faktor-autentifikation.

En softwarerobot er begrænset i forhold til en fysisk person, da den ikke kan bære rundt på et fysisk identifikationsmiddel, som en NemID nøglekort eller en mobiltelefon.

Robottens password

En robot skal kunne logge ind i en forretningstjeneste ligesom et menneske, men der bør stilles andre krav til password end de krav, der stilles til medarbejdere.

Adgangskoden til en robotbruger bør være mere kompliceret end hos en almindelig bruger, fordi den tit deles mellem fx flere udviklere, og robotten ikke har en begrænset hukommelse, der gør komplicerede kodeord uhensigtsmæssige. Af samme årsager bør man overveje om robottens kodeord skal skiftes oftere end almindelige medarbejderes, eller om den blot skal følge samme udskiftningsfrekvens.

Løsninger, hvor robotter arbejder overvåget, bør udvikles sådan, at robotten slet ikke har et password, men i stedet udvikles så den først afvikles efter log-in. Kræver processen flere log-in, så bør dette udføres af medarbejdere undervejs. Alternativt skal den udvikles og afvikles som en autonom løsning med specifik robotbrugeridentitet og ikke anvende medarbejderens identitet.

Læs mere om gode passwords generelt via dette link til sikkerdigital.dk

Certifikattyper

Der findes en række certifikater og certifikatpolitikker. I Danmark er der etableret nationale standarder i form af et sæt af certifikater baseret på OCES standarden. OCES står for Offentlige Certifikater til Elektronisk Service. OCES-familien omfatter pt:

- MOCES – er et medarbejdercertifikat, som gør, at myndighedspersoner kan få adgang til diverse digitale portaler og repræsentere sin arbejdsplads.

- VOCES – er et virksomhedscertifikat, som benyttes til at knytte it-løsninger sammen, og ved at inkludere et VOCES-certifikat bekræfter man, at man er den myndighed, man angiver at være.

- FOCES – er et funktionscertifikat. Formålet med funktionscertifikater er, at virksomheder kan etablere automatiserede forretningsprocesser, som kræver autentifikation og integritetssikring.

Et funktionscertifikat kan alene bruges til autentifikation af en applikation, en enhed, en proces eller service og til integritetssikring og kryptering af kommunikationen herimellem. Et funktionscertifikat skal ikke anvendes til indgåelse af juridisk bindende aftaler.

VOCES- og FOCES-certifikater består af en privat nøgle (og password) og en offentlig nøgle. Certifikatet skal være ens i begge ender af kommunikationsprocessen. Den offentlige nøgle angives under installeringsprocessen, og når datakommunikationen skal etableres, sendes produktionsdataene med den private nøgle (og password). Dermed bekræftes at kommunikationen er korrekt, idet de to nøgler passer sammen.

Den kommende fællesoffentlige infrastruktur med MitID og NemLog-in3 vil fremover understøtte login, som ikke er baseret på certifikater (PKI-teknologi).

Læs mere om OCES-certifikater her.

National Standard for Identiteters Sikringsniveauer (NSIS)

Formålet med NSIS-standarden er at skabe en fælles ramme for tillid til digitale identiteter og digitale identitetstjenester. Den definerer forskellige sikringsniveauer for identitetssikring og autentifikation. Standarden skal skabe større fleksibilitet i forbindelse med identifikation over for forskellige selvbetjeningsløsninger (flere sikringsniveauer). NSIS styrker også samspillet mellem løsninger på tværs af den offentlige sektor.

Bemærk at der ikke findes noget rammeværk for robotidentiteter svarende til NSIS, men at certifikatpolitikkerne vil opfylde en væsentlig del af behovet for at regulere sikkerhedskrav.

Når MitID og NemLog-in3 løsningerne går i luften, vil NSIS samtidig blive taget i fuld anvendelse. Dette medfører en række nye krav til de parter, der ønsker at blive tilkoblet den nationale, digitale identitetsinfrastruktur.

Brug af funktionscertifikater

En softwarerobot bør anvende et identifikationsmiddel, der er egnet til applikationer såsom det danske funktionscertifikat FOCES. Brugeradministratoren kan eksempelvis udstede/tilknytte et robotegnet identifikationsmiddel, som fx et FOCES-certifikat i en krypteret PKCS#12 nøglefil med privat nøgle og certifikat, der kan installeres i en robotinstans. Det er vigtigt, at organisationen, på samme måde som med menneskebrugere, sikrer, at kun den relevante og autoriserede robotinstans har adgang til nøglen.

En del tjenester kan ikke tilbyde systemer og applikationer adgang via f.eks. funktionscertifikater. Der er forskellige årsager til, at der ikke er etableret sådan adgang, idet der i nogle tilfælde er tale om tjenester, hvor tilføjelsen af systemadgang vil være for kompleks og ressourcekrævende. I andre tilfælde er der tale om et bevidst fravalg, der begrundes med sikkerhedsforhold. Dog er der i mange tilfælde også tale om, at behovets omfang ikke er kendt, og at finansieringen af opgaven ikke er til stede. Under alle omstændigheder er det et aftaleforhold mellem tjenesteudbyder og anvender, hvor kredsen af brugere i samarbejde med tjenesteudbyderen bør undersøge mulighederne for at etablere adgange til systembrugere, så der kan etableres adgangsmuligheder for softwarerobotter med dertil egnede certifikater.

Fødereret adgang gennem Security Token Service

Som beskrevet ovenfor er funktionscertifikater velegnede som identifikationsmidler til softwarerobotter. Nogle tjenesteudbydere understøtter direkte adgang med et funktionscertifikat til deres tjenester, eksempelvis hvor funktionscertifikatet bruges til at etablere en gensidigt autentificeret TLS-forbindelse mellem softwarerobot (klient) og tjeneste-API (server), der sikrer et servicekald. I nogle tilfælde er der også etableret adgang med funktionscertifikat til tjenestens GUI

Selvom direkte integrationer ofte er enkle at etablere, kan de resultere i en uønsket tæt kobling mellem anvender og tjenesteudbyder, idet alle tjenesteudbydere herved skal kende alle anvendere - og vedligeholde deres identitet og adgange decentralt. Hvis en softwarerobot eksempelvis skifter funktionscertifikat, vil man potentielt skulle underrette og opdatere samtlige tjenester, som certifikatet anvendes mod. En arkitektur med direkte integrationer skalerer derfor dårligt, medfører let en stor administrationsbyrde, og gør det vanskeligt at få et overblik over en robots adgange på tværs af tjenester.

Referencearkitekturen for brugerstyring version 1.1 beskrives en række arkitekturmønstre som kan etablere en større afkobling baseret udstedelse og konsumering af adgangsbilletter (security tokens). Disse mønstre kan direkte anvendes i et robot-scenarie gennem introduktion af en Security Token Service (STS) komponent. Denne har ansvaret for at kende klienter og tjenester og udsteder adgangsbilletter til tjenesterne. STS-komponenten er således helt analog til IdP-komponenter og finder blot anvendelse på systembrugere (herunder softwarerobotter med funktionscertifikater) frem for menneskebrugere (med NemID eller MitID).

Princippet ved fødereret adgang gennem en Security Token Service er som følger:

- Robotten (klient) anmoder Security Token Servicen om en adgangsbillet til en bestemt tjeneste (API). Robotten autentificerer sin anmodning med sit funktionscertifikat.

- STS'en verificerer anmodningen, kontrollerer at der anmodes fra en kendt klient (softwarerobot) og at denne er tildelt adgang til den tjeneste, som der er angivet i anmodningen.

- Hvis anmodningen kan imødekommes, udsteder STS'en en adgangsbillet (security token) målrettet tjenesteudbyderen og underskriver denne med sin digitale signatur.

- Adgangsbilletten returneres til robotten.

- Robotten foretager et servicekald til tjenesten og medsender adgangsbilletten.

- Tjenesten modtager servicekald og verificerer adgangsbilletten, herunder at den er udstedt af en betroet STS og indeholder de rettigheder, som er nødvendige for at udføre servicekaldet.

Typisk vil en STS trække på et rettighedsadministrationssystem til at afgøre autoriseringer og dermed indholdet af de adgangsbilletter, som udstedes. En sådan fødereret model giver en løs kobling mellem anvendere og tjenesteudbydere samt mulighed for effektiv administration samt overblik over adgange på tværs af tjenester.

Referencearkitekturen for brugerstyring beskriver yderligere detaljer om dette arkitekturmønster, herunder de fællesoffentlige standarder, som er udviklet (OIO IDWS). Endvidere kan det nævnes, at NemLog-in har implementeret en Security Token Service baseret på OIO IDWS standarderne, som kan understøtte ovennævnte scenarie.

Brug af medarbejdercertifikater

Softwarerobotter kan benyttes i forlængelse af et medarbejdercertifikat, som fx NemID (MOCES), hvis identiteten ikke overdrages til robotten, og der føres tilstrækkeligt opsyn og kontrol. Virksomheder og myndigheder har typisk administrative opgaver, der kræver adgang til eksterne systemer, hvor autentifikation fx foretages af NemLog-in, da den pågældende tjenesteudbyder abonnerer på denne løsning til adgangs- og brugerrettighedsstyring.

Eksempelvis har kommunernes kontrolenheder ofte behov for at benytte banklogin, og der automatiseres også processer, der involverer bestilling af blanketter på virk.dk og politi.dk. I disse tilfælde er det som udgangspunkt ikke tilladt at lade softwarerobot logge ind på vegne af en medarbejder, og der er derfor brug for at løse det med føderation eller finde alternativer som fx API’er.

Det er tilfældet, hvor en kommune har behov for at sammenstille gældssaneringer fra Statstidende med borgere i kommunens debitorsystem. Fordi der ikke findes CPR-numre i Statstidendes gældssaneringer, må kommunen anvende Serviceplatformen til at finde CPR-nummer ud fra navn og adresse. Serviceplatformen kræver login med MOCES-certifikat, men har et API, som softwarerobotten kan anvende i processen.

Figur 2 Proces, hvor en kommune sammenstiller gældssaneringer fra Statstidende med borgere i kommunens debitorsystem.

Læs mere på KL’s hjemmeside om hvordan robotter hjælper Horsens Kommune.

I forhold til anvendelsen af softwarerobotter skelnes imellem om softwarerobotter opererer overvåget eller autonomt. Førstnævnte foregår ved, at medarbejderen foretager log-in, starter robotten og foretager kontrol af dens arbejde. Sidstnævnte benyttes ofte i forbindelse med større batch-operationer, hvor der ikke er behov for trinvis menneskelig indgriben, og det er særligt denne anvendelse, der er problematisk i forhold til anvendelsen af medarbejderes identiteter.

MOCES certifikatpolitikken og brug af softwarerobotter

NemID MOCES certifikatpolitikken er meget klar i forhold til, at brugere skal være i enekontrol over certifikatet idet:

Certifikatholders private nøgle må ikke kunne anvendes, uden at certifikatholderen i hvert tilfælde har autoriseret anvendelsen, således at certifikatholderen opretholder enekontrol over sin private nøgle.

Med udgangspunkt i den nuværende MOCES certifikatpolitik skal brug af autonome softwarerobotter, der selv foretager log-in med medarbejdercertifikater betragtes som et brud på certifikatpolitikken.

Softwarerobotter anvender typisk personlige certifikater, når applikationer er konstrueret til at forvente autentifikation med et identifikationsmiddel, som alene må anvendes af personbrugere, fx et MOCES-medarbejdercertifikat. Her kan den autonome robot ikke få adgang – med mindre et menneske bryder reglerne og kompromitterer sikkerheden og vilkårene for medarbejdercertifikater ved at videregive identifikationsmidler til robotten. Hvis identifikationsmidlerne gives videre, er det med risiko for de implicerede processer og de medarbejdere, hvis identitet anvendes af robotten. De medarbejdere vil nemlig hæfte for samtlige af robottens handlinger i løbet af en session, da de udførte handlinger foretages på et personligt bindende grundlag, og det er ikke muligt at skelne mellem, hvornår handlingerne foretages af en medarbejder og en robot.

Anvendelsen af softwarerobotter med en NemID medarbejdersignatur kan derfor kun betragtes som acceptabel, hvis anvendelsen iværksættes overvåget efter medarbejderens eget login på tjenesten og identiteterne ikke benyttes autonomt i signeringsøjemed.

Tjekliste

- Er vi opmærksomme på de ændringer, der sker i forhold til certifikatanvendelsen i forbindelse med MitID og ny NemLog-in løsning, der implementeres fra 2021?

- Har vi sikret, at autonome robotter kan opnå adgang med egne identifikationsmidler, fx med VOCES-/FOCES-certifikat eller STS?

- Er vores robot opsat med identifikationsmidler, der kan give adgang til de relevante systemer i overensstemmelse med regler?

Robottens rettigheder

I forbindelse med brugerstyring kan fysiske personer eller organisationer have rettigheder og pligter og mulighed for at delegere eller videregive disse rettigheder. En organisation kan delegere rettigheder til en fysisk medarbejder eller til en applikation, der kan være en softwarerobot. En softwarerobot har som andre applikationer ikke juridiske rettigheder eller pligter i sig selv, men kan arve rettigheder via delegation og dermed agere på vegne af personer eller organisationer. Det er altså igennem videregivelse af rettigheder, at softwarerobotter kan opnå rettigheder og derigennem adgang til forretningstjenester.

Typisk vil rettighedsstrukturen i et fagsystem være defineret med henblik på personbrugere. Softwarerobotter har ofte et mere snævert defineret arbejdsområde end fysiske medarbejdere, og den har derfor typisk ikke behov for samme mængde af rettigheder. Hvis det er muligt, kan man derfor oprette brugertyper, som specifikt er designet og konfigureret til en softwarerobot.

Best practice vil være at følge princippet om så få rettigheder som muligt (principle of least privilege). Princippet betyder, at man kun giver en softwarerobot de rettigheder, der er nødvendige for at udføre den tilsigtede funktion. For eksempel behøver en softwarerobot, som har det ene formål at inddatere visse data, ikke at kunne slette data. Den har derfor kun rettigheder til at inddatere. Alle andre rettigheder såsom sletning er blokeret.

Signering og segl i relation til softwarerobotter

En softwarerobot har ikke ret til at signere. Digital signatur anvendes personligt af fysiske personer. Derimod kan digitale segl anvendes af robotter på vegne af juridiske personer (organisationer).

Der findes use cases, hvor signering optræder som den afsluttende del af en transaktion, hvilket er normalt for processer, der involverer indberetninger og anmeldelser hos især offentlige myndigheder. Det er problematisk, hvis det er en robot, der signerer/underskriver, da en underskrift skal være en eksplicit, utvetydig viljeshandling fra den person, der underskriver. I stedet bør softwarerobotter i den type situationer anvende elektroniske segl.

Kvalificerede, elektroniske segl er en bindende elektronisk signatur afgivet af en juridisk enhed (organisation); dvs. udført af en medarbejder i organisationen med særlige rettigheder til at underskrive på organisationens vegne. Elektroniske segl kan også udføres af et it-system som en “teknisk signatur”.

Samtykke og fuldmagt i relation til softwarerobotter

En softwarerobot er ikke en fysisk eller juridisk person og har derfor ikke ret til at give samtykke eller fuldmagt.

En softwarerobot kan til gengæld agere på grundlag af en hjemmel givet gennem et samtykke eller en fuldmagt, som er udfærdiget af en person, fx en borger eller en medarbejder på vegne af en organisation.

Løbende kontrol af brugere og deres rettigheder

En væsentlig del af god og sikker brugerstyring er løbende kontrol med, at der er det rette match mellem organisationens definerede brugere og deres identiteter, roller og rettigheder. Det gælder uanset om der er tale om softwarerobotter eller andre typer brugere.

Denne opgave omfatter at sikre, at en bruger ikke har unødvendige rettigheder såvel som at slette ikke-relevante brugere. Det gælder således også, hvis en robotbruger fx udfases eller ikke længere skal eller må anvendes på en given forretningstjeneste.

Processen med at tjekke sammenhængen mellem identiteter, roller og rettigheder kan i praksis automatiseres eller støttes af en softwarerobot. Men det er altid organisationens ansvar at have styr på rettigheder i egne systemer. Oftest kan man pege på en organisatorisk rolle, der har det endelige ansvar. Det betyder, at en fysisk person påtager sig rollen og står til ansvar. Det er typisk en leder med rollen som systemejer.

I nogle tilfælde ser man, at robottens identitet bliver håndteret som en del af det brugerstyrings-setup, som også håndterer almindelige medarbejdere. Her bliver robotten indplaceret under en afdelingsleder, der kan have ansvaret for at vurdere, om robotten kun har de nødvendige og tilstrækkelige rettigheder. I andre tilfælde bliver robotterne samlet i en “robotafdeling”, hvor en ansvarlig medarbejder har tilsynsopgaven.

Tjekliste

- Har vi sikret at robottens rettigheder er begrænset til det nødvendige og tilstrækkelige (least privilege)?

- Er der procedurer i vores brugeradministration, der sikrer, at der løbende/jævnligt ryddes op i robotbrugere og deres rettigheder?

- Har vi sikret, at der ikke er behov for en medarbejders digitale signering i processen, hvis robotten skal agere autonomt?

- Er ansvaret for kontrol med identiteter, roller og rettigheder entydigt placeret?

Robottens adgangsvej

I praksis kan softwarerobotter tilgå applikationer igennem en udstillet teknisk snitflade (API som man typisk ville lade en applikation tilgå, eller robotten kan tilgå en grafisk brugergrænseflade (GUI), som en fysisk person ville gøre det. Endelig er der den mulighed, at robotten får adgang til at læse og skrive direkte til databasen.

I nogle forretningsprocesser giver det mening for en softwarerobot at have adgang til flere typer snitflader, fx hvis robotten skal agere på to forskellige systemer, hvor det ene system ikke tilbyder et API, men kun en GUI.

Adgang via API

Det bør altid være første prioritet at gå efter API med mulighed for at benytte et funktionscertifikat (FOCES).

Selvom den generelle anbefaling er API som snitflade, når det er muligt, kan der både være konkrete fordele og bindinger, som gør, at det er relevant at programmere en softwarerobot op mod den grafiske brugergrænseflade.

Adgang via brugergrænseflade

Mange softwarerobotter er designet som en kopi af en brugers handlinger og adfærd i en given applikations brugergrænseflade. Integration via GUI er en gængs metode i forhold til softwarerobotter, fordi denne metode typisk sikrer, at der er styr på forretningslogikken. Det er relativt let at programmere, og det er måske ikke muligt at programmere op imod et API. GUI integration anvendes især op imod løsninger, der ikke stiller egnede API’ er til rådighed, og hvor systemerne ikke let kan ændres. Det er typisk legacy-systemer, hvor funktionaliteten i det enkelte system er udviklet til at skulle tilgås af en personbruger via en grafisk brugergrænseflade.

Hvis adgangen sker via GUI, skal der naturligvis tages højde for de særlige udfordringer, der knytter sig til, at softwarerobotter anvendes med et NemID medarbejdercertifikat (MOCES), hvilket kun kan foregå overvåget og med medarbejderens eget personlige log-in, før robotten startes jf. afsnittet om certifikater.

Læs mere om certifikater i afsnittet Robottens identifikations- og autentifikationsmidler

Adgang direkte til databasen

Skrivning direkte til database vil typisk være en sidste udvej. Her er udfordringen, at der skal tages særligt højde for en korrekt forståelse af forretningslogik, for at undgå fejl.

De forskellige tilgange til integration har naturligvis stor betydning for brugerstyring, herunder mulighederne for at anvende forskellige typer af certifikater.

Tjekliste

- Følger vores softwarerobot de gældende certifikatpolitikker i forhold til, om den tilgår en forretningstjeneste overvåget via GUI med anvendelse af en medarbejders personlige log-in, eller opererer den autonomt fx via et API?

Adgangskontrol og logning af robotters handlinger

Softwarerobotter skal typisk agere i forretningstjenester, som kan være interne eller eksterne. Det er forretningstjenestens ansvar at udforme en adgangspolitik og at udføre adgangskontrol og logning af de handlinger, som brugerne udfører.

Adgangskontrol af robotten

Adgangskontrol er den proces, der afgør hvilke funktioner og data en bruger får adgang til på baggrund af brugerens attributter og tjenestens adgangspolitik.

I praksis kan der være stor forskel på, hvordan adgangskontrollen bliver udført, og hvilke krav der bliver stillet til brugere, afhængig af om man ønsker at tilgå en forretningstjeneste igennem en GUI eller et API. Da det, ret unikt, er muligt for softwarerobotter at gøre begge dele, skal man som udvikler og brugeradministrator være opmærksom på, hvordan adgangspolitikken bliver håndhævet i de konkrete snitflader, man ønsker at tilgå systemet igennem.

Hvis adgangskontrollen kræver brug af et fysisk identifikationsmiddel, vil der være behov for at den støttes/overvåges af et menneske ved log-in, hvorved det er personbrugeren, der bærer ansvaret.

Adgangspolitik i forhold til robotter

Det er ejeren af forretningstjenesten (det it-system man vil have adgang til), der bestemmer, hvad der skal til, for at man kan få adgang, fx med en softwarerobot. Forretningstjenester har ansvar for at beskrive kriterierne for det sikringsniveau, de kræver. De beskriver kriterierne i deres adgangspolitik, som kan administreres af en specialiseret tillidstjeneste, der administrerer adgangskontrol på vegne af ejeren af forretningstjenesten.

Det krævede sikringsniveau kan med fordel ensartes på tværs af myndigheder og evt. sektorer baseret på et rammeværk for tillid til softwarerobotter og andre applikationer, der modsvarer NSIS og tager udgangspunkt i certifikatpolitikkerne. På den måde stilles der ensartede krav til anvendere af softwarerobotter, og forretningstjenesterne kan referere aftalte sikringsniveauer.

Det er vigtigt at være opmærksom på hvem, der kan påvirke, igangsætte og anvende robotten. Derfor er det en god idé at lave en adgangspolitik for hvem, der kan få adgang til at rette i robottens kode, igangsætte robotten og eventuelt anvende dens digitale identitet.

Logning og sporing af robotter

For at man kan logge og spore en softwarerobots aktiviteter, er det afgørende, at det er muligt at identificere, at en given bruger er en robot, jf. afsnittet om softwarerobotters identitet. Læs mere i afsnittet Robottens identitet.

Læs mere i afsnittene Livscyklus og processer i arbejdet med softwarerobotter og Systemlandskab i forhold til robotarbejdet.

Tjekliste

- Er der lavet en adgangspolitik for hvem, der kan få adgang til at rette i robottens kode og anvende dens digitale identitet?

- Indgår robotten i organisationens løbende konfigurering og kontrol af digitale identiteter og rettigheder, så den ikke har flere rettigheder end nødvendigt?

- Er det tydeligt, hvem der har ansvaret for robottens handlinger?

- Har vi sikret, at det kan spores i hele processen, at det er en robot, der har ageret, og ikke en medarbejder? Fx gennem robottens ID, adgangsbillet (token) eller anden form for dokumentation

Tillidstjenesters understøttelse af robotanvendelsen

Brugeradministration og adgangskontrol kan udføres af tillidstjenester (trust services) på vegne af forretningstjenester.

Det er vigtigt at skelne mellem forretningstjenester og tillidstjenester. Forretningstjenester er tjenester, der understøtter forretningskapabiliteter gennem en eksplicit defineret snitflade, og som er eksplicit styret af en organisation. Tillidstjenester er tjenester, der udfører betroede funktioner, der understøtter brugerstyring i forretningstjenester.

Det anbefales generelt at adskille de to typer af tjenester. I nogle tilfælde håndterer forretningstjenester selv adgangskontrol, men det er frarådet i offentlige systemer. Anvendelsen af specialiserede tillidstjenester giver nemlig bedre mulighed for at lave såkaldte føderationer, der kan indgå aftaler om sammenhængende brugerstyring på tværs af flere forretningstjenester.

Valg af tillidstjeneste

Når man som ejer af en forretningstjeneste skal vælge tillidstjeneste, er det vigtigt at være opmærksom på, om det er relevant for robotter at tilgå tjenesten. Hvis det er tilfældet, skal man vælge en eller flere tillidstjenester, så man kan understøtte fysiske personer såvel som applikationer, fx en softwarerobot.

Ved at vælge en autentifikationstjeneste, der er adskilt fra forretningstjenesten, vil man kunne opnå an afkobling af robottens identifikationsmidler fra dens identitet. Såfremt der er aftalt – gerne på tværs af myndigheder eller sektorer – kriterier for tillid til softwarerobotter i form af et sikringsniveau for autentifikationen, er det dermed muligt at genbruge den samme adgangspolitik til robottens adgang via GUI, som ellers anvendes for tjenestens personbrugere.

Når man som serviceanvender (robotejer) skal tildele sin softwarerobot en identitet, skal man omvendt sikre sig, at man har overblik over de muligheder, der er i forhold til anvendelse af robotter på den enkelte forretningstjeneste. Hvis der ikke er passende muligheder, må man overveje at gå i dialog med udbyderen af forretningstjenesten, om der kan åbnes op for adgang for softwarerobotter, fx ved anvendelse af en relevant tillidstjeneste.

Eksempler på danske tillidstjenester

De mest kendte eksempler på danske tillidstjenester, som anvendes i den offentlige sektor, er NemLog-in, Unilogin, WAYF og Fælleskommunal Adgangsstyring.

Hertil kommer den danske eID-gateway, som har ansvar for at kommunikere med de andre europæiske gateways og håndtere udveksling af personoplysninger om borgere med et udenlandsk eID.

Tjekliste

- Har vi overblik over hvilke tillidstjenester, vi skal anvende i forbindelse med vores softwarerobotter?

- Har vi styr på om deres politikker giver mulighed for at anvende softwarerobotter til de relevante opgaver?

Scenarier og mønstre for brugerstyring af robotter

Simpelt set-up: Robot på ét internt system

I dette scenarie opererer robotten på et enkelt internt system.

Figur 3 Figuren viser en robot, der agerer på ét internt system.

Krav til brugerstyring er relativt simple i dette setup, fordi de udelukkende er bestemt af de retningslinjer og muligheder, der er for det pågældende system. Governance og adgangspolitik ligger hos en enkelt systemejer med ansvar for forretningstjenesten.

Her bør man særlig være opmærksom på mulighederne for at identificere robotten som bruger.

Når en softwarerobot tilgår én intern forretningstjeneste, er brugerorganisation og tjenesteudbyder en del af samme organisation, og dermed er der tillid mellem dem. Også hvis de tilhører forskellige organisatoriske enheder i organisationen.

Selvom det betyder, at der ikke er behov for et rammeværk for tillid til eksterne parter, og organisationen i princippet kan skræddersy både softwarerobot og adgangspolitik til de specifikke, umiddelbare behov, bør man alligevel være opmærksom på følgende:

- at oprette softwarerobottens identitet(er) og rettigheder i organisationens centrale brugeradministration, så den på sigt kan anvendes på tværs af forretningstjenester, og så der er sammenhæng til organisationens generelle styring af livscyklus for fornyelse, nulstilling af kodeord osv. Det gør det også nemmere at håndtere, hvis opgaveløsningen og dermed delegationen af rettigheder flytter mellem organisatoriske enheder.

- at oprette softwarerobotten med samme attributsæt som forventes til en medarbejderidentitet med en tydelig markering af, at der er tale om en robotidentitet. Dermed kan softwarerobotten tilgå en eller på sigt flere forretningstjenester uden at ændre (væsentligt) i forretningstjenesternes adgangspolitikker.

Semi-komplekst set-up: Robot på to eller flere interne systemer

I dette scenarie opererer robotten på to (eller flere) interne systemer.

Figur 4 Figuren viser en robot, der opererer på to interne systemer.

Her er kravene til brugerstyring lidt mere komplekse, idet de nu er er bestemt af de retningslinjer og muligheder, der er for hver enkelt af de pågældende systemer. Governance og adgangspolitik ligger her hos en eller flere systemejere med ansvar for de involverede forretningstjenester, hvilket øger kompleksiteten.

Her bør man særligt være opmærksom på mulighederne for at identificere robotten som bruger på tværs af systemerne med en sporbarhed, der både går på tværs af systemgrænser og administrative grænser.

Når en softwarerobot tilgår flere interne forretningstjenester, gælder det fortsat, at brugerorganisation og tjenesteudbyder er en del af samme organisation, og at der dermed er tillid mellem dem. Identitet(er) og rettigheder vil ofte være oprettet i organisationens centrale brugeradministration.

Foruden ovenstående anbefalinger til det simple setup bør man være opmærksom på følgende:

- Man bør afgrænse softwarerobottens funktionalitet med henblik på at begrænse afhængigheder til to eller flere forretningstjenesters omskiftelige adgangspolitikker og bagvedliggende arbejdsgange og lovgrundlag, der kan afspejles i ændringer i brugergrænseflader og API’ er.

- Man bør begrænse rettighederne for softwarerobotter med tværgående funktionalitet mest muligt. Hvis de skal tilgå forskellige forretningstjenester med forskellige krav til attributter i deres adgangspolitikker, kan det give et uhensigtsmæssigt samlet sæt rettigheder. Det er særlig vigtigt, hvis der er en risiko for at kombinationen af rettigheder kan føre til kompromittering af data.

Komplekst set-up: Robot på et eller flere interne og eksterne systemer

I dette scenarie opererer robotten på et enkelt, to eller flere interne systemer samt - og det er den afgørende forskel - på et eksternt system.

Figur 5 Denne figur viser en robot, der opererer på to interne og et eksternt system.

Her er kravene til brugerstyring lidt mere komplekse, idet de nu er er bestemt af de interne eller eksterne retningslinjer og muligheder, der er for hver enkelt af de pågældende systemer. Governance og adgangspolitik ligger her hos flere systemejere med ansvar for de involverede forretningstjenester, og det er afgørende, at der er styr på rammer for anvendelse af den eksterne tjeneste gennem overholdelse af dennes adgangspolitik. Dette er særligt vigtigt og kan være en udfordring, hvor der ikke er en API-adgang, men alene adgang via en brugergrænseflade (GUI), og hvor opsætning fx som udgangspunkt kræver adgang med NemID/MitID.

Læs mere om problematikken om brug af medarbejderidentiteter i afsnittet Robottens identifikations- og autentifikationsmidler.

Man bør være særligt opmærksom på muligheder - og eventuelle begrænsninger - for at identificere robotten som bruger på tværs af systemerne.

Når en softwarerobot tilgår en eller flere interne og eksterne forretningstjenester, er brugerorganisation og tjenesteudbyder ikke alle en del af samme organisation, hvorfor der er behov for mere eksplicit tillid, end når alle parter er under samme ledelse. Det kan opnås med et tillidsrammeværk som NSIS, men NSIS omfatter kun fysiske personer og ikke robotidentiteter. I Referencearkitektur for brugerstyring lægges der op til, at denne udfordring kan løses ved at beskrive tilsvarende sikringsniveauer med afsæt i certifikatpolitikkerne, så en autentifikationstjeneste kan medsende et sikringsniveau, der gælder for robotidentiteter.

I et scenarie som dette, hvor brugerorganisation og tjenester henholder sig til samme tillidsrammeværk, vil der kunne etableres en føderation med henblik på at autentificere og videreformidle digitale identiteter på tværs af forretningstjenester og organisatoriske og sektorielle grænser mest muligt. En føderation er en sammenslutning af tillids- og forretningstjenester med gensidig tillid.

I scenarier med to eller flere interne og eksterne forretningstjenester kan man med særlig stor fordel etablere føderationer. Hvis forretningstjenesten således ikke selv står for autentifikation af brugere, men anvender en ekstern broker eller autentifikationstjeneste, kan der foretages en afkobling, som tillader robotten at simulere et menneske uden en hård binding til det anvendte identifikationsmiddel.

Foruden de anbefalinger, der er nævnt ved de simplere setups, bør man være opmærksom på følgende:

- at ovennævnte afhængigheder til forretningstjenesters adgangspolitikker, arbejdsgange, lovgrundlag, brugergrænseflader og API’ er bliver endnu vanskeligere at overskue, når forretningstjenesterne ligger uden for egen organisation. Brugen af API’ er er ofte mere stabil og sikker end brugergrænseflader.

- at et tillidsrammeværk for fysiske og juridiske personer som fx NSIS ikke umiddelbart kan anvendes for softwarerobotter, hvorfor der mellem forretningstjenesternes organisationer skal etableres en passende tillidsaftale for brugen af softwarerobotter.

- at nogle forretningstjenester uden for egen organisation har adgangspolitikker med en hård binding til identifikationsmidler, der er uegnede for autonome softwarerobotter som fx MOCES-certifikater.

Eksempel: Robotten får adgang med brug af ekstern autentifikationstjeneste

I dette tænkte eksempel indgår der en tillidstjeneste, som en del af den fælles infrastruktur for flere fagsystemer. Dette mønster kan anvendes både internt og eksternt.

I praksis gennemføres adgangsprocessen ved at en brugeradministrator opretter en robotidentitet med samme attributsæt som forventes til en almindelig medarbejderidentitet (M) men med en tydelig markering af, at der er tale om en robotidentitet (R).

Med en identitet kan robotten få tildelt adgangsrettigheder. Brugeradministratoren kan udstede/tilknytte et robotegnet identifikationsmiddel, fx en krypteret PKCS#12 nøglefil med privat nøgle og certifikat, der kan installeres i en robotinstans.

Dette forudsætter, at organisationen, på samme måde som med menneskebrugere, sikrer, at kun den relevante og autoriserede robotinstans har adgang til nøglen.

Adgangsprocessen til applikationen kan herefter udspilles på denne måde:

- Robotten tilgår en forretningstjeneste ved at simulere en browser.

- Forretningstjenesten laver et redirect til brokerens autentifikationsservice og anmoder om autentifikation af en robotidentitet.

- Robotten autentificerer sig overfor brokeren via sit tilknyttede identifikationsmiddel.

- Efter autentifikationen fremfinder autentifikationstjenesten den identitet (R) i sin brugerdatabase, som er tilknyttet identifikationsmidlet, og danner et autentifikationssvar med de nødvendige attributter til forretningstjenesten.

- Forretningstjenesten validerer billetten og giver adgang til de relevante services på baggrund af attributterne i billetten i henhold til forretningstjenestens adgangspolitik.

Forløbet er illustreret i nedenstående:

Figur 6 Figuren viser tildeling af attributter, der markerer henholdsvis en medarbejder og en robot

Ovenstående kan generaliseres til alle typer applikationer, der via føderation har en kontrakt med en broker om autentificering af medarbejderidentiteter.

Læs mere om tillidstjenester i afsnittet om Tillidstjenesters understøttelse af robotanvendelsen.

Tjekliste

- Har vi afdækket kompleksitet og udfordringer i det scenarie, som robotten skal virke i?

- Har vi sikret at der er etableret de nødvendige foranstaltninger til at opnå tillid på tværs af systemer/systemejere?

- Har vi sikret, at softwarerobottens funktionalitet og rettigheder er minimeret, så kompleksitet og risici reduceres mest muligt.

Informationssikkerhed og softwarerobotter

Dette kapitel gennemgår en række vigtige aspekter af arbejdet med informationssikkerhed med fokus på risikostyring i relation til arbejdet med og anvendelsen af softwarerobotter.

Risikostyring i forhold til softwarerobotter

Anvendelsen af softwarerobotter til procesautomatisering kan som al anden softwareanvendelse påvirke organisationens informationssikkerhed og risici. Derfor bør man altid overveje hvilke vurderinger, der skal indgå i arbejdet med softwarerobotter, og med hvor stor vægt. Det indledende arbejde med egnethedsvurdering er et godt udgangspunkt for at tage stilling til scope for arbejdet med risikostyring og andre vurderingsopgaver. Det kan være risikovurdering, herunder trussels- og sårbarhedsvurdering, konsekvensvurdering, kritikalitetsvurdering og sikkerhedsvurdering. I afsnittet om trusler og sårbarheder finder du et generelt trusselskatalog med særligt fokus på brugerstyring af softwarerobotter, som kan bruges som udgangspunkt for udarbejdelsen af jeres lokale trusselskatalog.

Læs mere i afsnittene Egnethedsvurdering af processer til automatisering og Trusler og sårbarheder i forhold til softwarerobotter.

Risikostyringsprocessen

Dette afsnit tager udgangspunkt i Vejledning til risikostyring indenfor informationssikkerhed _(_Digitaliseringsstyrelsen 2020), som har til formål at hjælpe med at etablere en risikostyringsproces. Vejledningen beskriver hovedaktiviteterne i risikostyring, som vi her giver en oversigt over med fokus på særlige aspekter i forhold arbejdet med softwarerobotter. Nedenstående figur fra vejledningen er inspireret af ISO 27005 standarden for risikostyring og illustrerer risikostyringsprocessen.

Figur 7 Figuren viser hovedaktiviteterne i risikostyring, som også forklares i teksten, der kommer efter figuren.

Hovedaktiviteter i risikostyring

Risikostyring i forbindelse med softwarerobotter

Risikovurdering er noget af det første man igangsætter, når man påbegynder en opgave, som er kritisk for en organisation. Her identificeres risici, deres indhold bestemmes og sandsynligheden for, at de opstår vurderes. Der angives forebyggende foranstaltninger til at minimere sandsynlighed eller konsekvens. Samtidig opstilles en plan for, hvad der skal ske, hvis risikoen indtræffer. Risikovurdering er en iterativ proces, hvor man opdatere sine data i takt med, at processen skrider frem. Er der tale om en driftssituation bør risikovurderingen opdateres periodisk, ligesom den bør opdateres ved vedligeholdelse, hvor der laves nye versioner af en given softwarerobot fx i forbindelse med ændringer af forretningsregler eller arbejdsgange.

Hvis I arbejder eller vil arbejde med softwarerobotter bør i overveje risici i forhold til hvilke systemer og informationer, de kan tilgå og påvirke. Det er vigtigt at tænke på, at hvis jeres robotter laver fejl, kan de komme til at gentage dem mange tusinde gange. Ligeledes kan det blive nødvendigt pludseligt at skulle håndtere en central del af sagsbehandlingen manuelt, hvis en automatiseringsproces fejler. Softwarerobotter kan også indgå i forretningsprocesser med en lang række afhængigheder, som man bør man være meget opmærksom på.

Risikostyringen af softwarerobotter bør indarbejdes i organisationens generelle sikkerhedsprocesser, styret og registreret i ledelsessystemet for informationssikkerhed (ISMS). Det gør det nemmere for ledelsen og andre relevante aktører at forholde sig til et samlet risikobillede og træffe beslutninger på baggrund af arbejdet.

Rammerne for risikostyringsprocessen

Før hovedaktiviteterne gennemgås er det vigtigt at have rammerne på plads. Risikostyring er en tværorganisatorisk proces, og der indgår mange interessenter med forskellige opgaver og ansvarsområder. Planlægning, koordination og kommunikation ligger derfor hele tiden som et bagtæppe i risikostyringsprocessen – både før og efter gennemførelse af hovedaktiviteterne.

Ledelsesforankring er afgørende for en vellykket risikostyringsproces. Typisk vil det være informationssikkerhedsudvalget med deltagelse fra ledelsen, som skal godkende og afgrænse rammerne for risikostyringen.

Etablering af kontekst

Organisationens kontekst, opgave og struktur er udgangspunktet for risikostyringen. Her handler det om at afklare og afgrænse arbejdet med softwarerobotter i relation til de generelle rammer for risikostyring, der er i organisationen.

Derudover skal man i denne fase fastsætte den organisatoriske, fysiske og tekniske afgrænsning af risikovurderingerne. Der udpeges roller og ressourcer, defineres kriterier for risikotolerance og beskrives en metode for risikovurderingen. Dette godkendes af ledelsen – fx via informationssikkerhedsudvalget

Det er også i denne aktivitet, man gør sig de overordnede overvejelser om risikotolerance i organisationen i forhold robotporteføljen eller den enkelte robot. Dette tager blandt andet udgangspunkt i hvilke forretningsfunktioner, der er afhængige af robotterne og hvilke konsekvenser, det kan have for samfundet og enkelte borgere, hvis softwarerobotterne bliver kompromitteret eller utilgængelige.

Risikovurdering

En risikovurdering er et værktøj, der anvendes til vurdering og planlægning af en arbejdsopgave, herunder hvilke sikkerhedsforanstaltninger der skal være på arbejdsstedet. Risikovurderingens formål er, at sikre at sandsynligheden for, at en utilsigtet hændelse indtræffer, er så lav, at softwarerobotten kan udføre arbejdet sikkerhedsmæssigt forsvarligt.

Målet med en risikovurdering er at få et samlet overblik over risici i forbindelse med anvendelsen af RPA. Når man har gennemført en risikovurdering, ender man op med en vægtet liste over risici, som er prioriteret i forhold til en række foruddefinerede kriterier.

For at komme frem til den vægtede liste af risici, skal man først identificere, analysere og evaluere trusler og sårbarheder, med blik for hvilke konsekvenser det kan have for forretningen (herunder interne og eksterne interessenters interesser og ansvar) og de fysiske personer, man eventuelt behandler data om (herunder brud på datasubjekters privatlivsrettigheder).

Dernæst laver man en afvejning af konsekvenserne for forretning og eventuelt for behandlede datasubjekter over for sandsynligheden for, at en trussel vil udnytte en sårbarhed og faktisk udløse konsekvensen. Denne sammenhæng illustreres i nedenstående figur:

Figur 8 Figuren viser processen for risikovurdering, som det beskrives i teksten ovenfor.

Proces for risikovurdering

Læs mere i afsnittet Trusler og sårbarheder i forhold til softwarerobotter.

Risikohåndtering

Når man har identificeret de risici, som implementering, udvikling eller eventuelt opdatering af en softwarerobot indebærer, er det næste skridt i risikovurderingen at håndtere dem. Det kan gøres på 4 måder:

- Modificér - Risikoen styres ved at indføre kontroller eller foranstaltninger, som fjerner eller reducerer sandsynligheden eller konsekvenserne. Det kan fx være procedurer for overvågning og kontrol af arbejdet med robotter eller af selve robottens handlinger og resultaterne heraf.

- Acceptér - Risikoen accepteres, og der foretages ikke yderligere. Det bør kun være relevant, hvor der er lav konsekvens og sandsynlighed, og hvor robotten ikke udfører kritiske opgaver eller behandler følsomme og fortrolige data.

- Undgå - Risikoen undgås ved at stoppe eller ændre den aktivitet, som er årsag til risikoen. Det vil fx betyde at en softwarerobot tages ud af drift, eller at man ændrer scope for robottens proces, opgaver og rettigheder.

- Del - Risikoen overføres til en tredjepart, fx ved hjælp af forsikring eller outsourcing af hele eller dele af arbejdet med softwarerobotter.

Med udgangspunkt i de identificerede risici og vurderingen af de mest hensigtsmæssige måder at håndtere dem på, kan man udarbejde en risikohåndteringsplan, der beskriver hvad, der konkret skal gøres. Det kan være aktivering af eventuelle veldefinerede procedurer, så der umiddelbart kan handles korrekt, når en risiko bliver en realitet.

Risikoaccept

For kritiske aktiver og processer bør risikoaccepten altid foretages af den øverste ledelse.

Risikohåndteringsplanen kan benyttes som en anbefaling/indstilling fra robot- eller procesejeren til ledelsen. Dvs. den der har ansvar for softwarerobotten, eller ansvarlige for processer der indgår i scope for softwarerobotten. I planen anføres de tiltag, som bør indføres, og hvilke risici som bør accepteres med udgangspunkt i de fastsatte kriterier for risikotolerance.

Selvom risici kontrolleres ved at indføre yderligere kontroller, vil der i de fleste tilfælde være en restrisiko. Det er vigtigt, at der i risikohåndteringsplanen foretages en vurdering af de valgte kontrollers effekt på risikoen, og at den tilbageværende risiko vurderes og beskrives.

Opfølgning på risici

Der bør løbende foretages opfølgning på risici forbundet med udvikling og afvikling af softwarerobotter.

Dels bør det sikres, at de kontroller og tiltag, der indføres som en del af risikohåndteringen, rent faktisk også bliver implementeret og fungerer efter hensigten. Det gælder fx organisatoriske rammer og procedurer, men kan også omfatte tekniske konfigurationer i eksempelvis brugerstyringsadministrationen eller i forbindelse med overvågning og monitorering af it-systemer.

Dels bør der løbende følges op på de forudsætninger, som ligger til grund for risikovurderingen. Det kan være ændringer i organisationen, udskiftning af medarbejdere, ændringer i lovgivning, forretningsregler og arbejdsgange eller ændringer i de systemer, som softwarerobotten arbejder på, herunder ændringer i leverandørrelationerne.

Denne del af risikostyringen kan med fordel indarbejdes i den løbende porteføljestyring af softwarerobotterne, men bør naturligvis også tænkes sammen med organisationens overordnede risikohåndtering.

Læs mere

Der findes en række støttende materialer, der går i dybden med, hvordan man vurderer trusler, sårbarheder og konsekvenser, både for forretningen og de registrerede, henholdsvis hos Sikkerdigital.dk og datatilsynet.dk.

- Vejledning til risikostyring indenfor informationssikkerhed (Digitaliseringsstyrelsen 2020 på sikkerdigital.dk)

- Vejledningsmateriale i forhold til databeskyttelse (Datatilsynet). Se fx Vejledning til trusselsidentifikation og Vejledning til konsekvensvurdering.

- Hjemmesiden http://sikkerdigital.dk indeholder desuden generelle kataloger over risici og sårbarheder, som man med fordel kan orientere sig i.

Tjekliste

- Er der etableret rammer for risikostyring af arbejdet med softwarerobotter?

- Har vi foretaget de relevante vurderinger af fx egnethed, risici, konsekvenser, sandsynlighed?

- Har vi udarbejdet forslag til / plan for mitigerende handlinger eller opnået risikoaccept på identificerede risici?

Trusler og sårbarheder i forhold til softwarerobotter

Som udgangspunkt for sikkerhedsarbejdet er det vigtigt at identificere relevante risici i form af trusler og sårbarheder og at give et bud på konsekvenser og mitigering. Mitigering betyder at mildne. Det kan man gøre på to måder: Enten ved at gøre sandsynligheden for at risikoen udløses mindre, eller ved at sørge for, at effekten vil være knap så katastrofal, hvis risikoen bliver udløst.

Hvordan man skal se på robotten

Når man skal evaluere generelle trusler og sårbarheder for softwarerobotter, der løser arbejdsopgaver som om, det var en medarbejder, er det relevant at forstå robotten både som en medarbejder og som et system. Som medarbejder agerer den i systemet og kan derfor begå fejl eller opføre sig svigefuldt på grund af forhold, der er indlejret i robottens kode. Og som et system, kan robotten have nedbrud ved strømafbrydelser eller svigte som et teknisk led i afviklingen af en arbejdsproces.

Robotten kan begrænse risici

Visse risici i forhold til fx personoplysninger eller menneskelige fejl kan begrænses gennem anvendelse af robotter som alternativ til medarbejdere. Det kan være, når en medarbejder behandler data, der vedrører familie, naboer eller bekendte. Ligeledes kan robotter være et godt valg ved gentagne ensartede opgaver, der er sårbare overfor menneskelige fejl eller opgaver, der indebærer en risiko for snyd eller svig. Softwarerobotter kan derfor i sig selv være med til at begrænse visse typer af trusler, der kan opstå som følge af menneskelig involvering.

Robotten åbner for nye udfordringer

Man bør dog være opmærksom på, at robotter også kan åbne for nye udfordringer, som man skal tage højde for, når man indretter brugerstyringen. Det kan fx være:

- Fejl og uhensigtsmæssigheder i robottens kode kan føre til utilsigtede hændelser, som kan få store konsekvenser, hvis de ikke opdages i tide.

- I værste fald kan der laves svig gennem bevidst ændring af robottens kode, fx hvis den skal stå for beregninger til udbetalinger.

- Sporbarhed, transparens og placering af ansvar for de udførte handlinger kan blive kompromitteret, hvis et system ikke kan skelne, om det er en person eller en robot, som har ageret i systemet.

- Den juridiske gyldighed af en digital signatur kan drages i tvivl, hvis en person deler sin digitale signatur med en robot. Særligt udfordres uafviseligheden af forvaltningen, da der kan rejses tvivl om brugerens identitet.

- Robotter kan ikke leve op til kravet om egenkontrol, som indgår i visse certifikatpolitikker og standarder som NSIS og eIDAS.

Læs mere i kapitlet Brugerstyring af softwarerobotter

Vigtige opgaver hvis robotten skal behandle personoplysninger

Første skridt er at identificere, om der skal behandles personoplysninger og hvilke typer af personoplysninger, der er tale om.

Herefter skal det vurderes, om behandlingen af personoplysninger vil udgøre en høj risiko for de registreredes rettigheder, fx rettigheder for borgere eller ansatte.

Hvis dette er tilfældet, skal der udarbejdes en konsekvensanalyse. Det er vigtigt at belyse konsekvenserne af behandlingen af personoplysninger tidligt i etableringsprocessen, da en høj risiko kan have konsekvenser for softwarerobottens opsætning, lognings- og dokumentationskrav samt brugerrettigheder for robotten og medarbejdere der udvikler den.

Generelle rammer for behandling af personoplysninger

Databeskyttelseslovgivningen regulerer de generelle rammer for bl.a. opbevaring og behandling af personoplysninger.

Personoplysninger er defineret som enhver form for information, der kan henføres til en fysisk person. Der skelnes mellem almindelige og særlige kategorier af personoplysninger, hvor der stilles højere sikkerhedsmæssige krav til behandlingen af særlige kategorier af oplysninger. For nærmere beskrivelse af de forskellige typer personoplysninger, henvises der til Datatilsynets hjemmeside. Ydermere kan eksempelvis sundhedsloven finde anvendelse, hvis der behandles sundhedsoplysninger.

En høj risiko for de registreredes rettigheder betyder, at man i design af system og tilhørende forretningsprocesser skal være særligt opmærksom på at reducere denne risiko. Herudover er der en række rettigheder i databeskyttelsesforordningen, der skal overholdes, bl.a. at den registrerede har ret til indsigt i data om pågældende, ret til berigtigelse, ret til sletning og ret til indsigelse.

Disse rettigheder gøres som udgangspunkt gældende over for den dataansvarlige, men leverandøren kan forpligtes til at bistå med udøvelsen af disse rettigheder. For nærmere beskrivelse af de registreredes rettigheder henvises der til Datatilsynets ”Vejledning om de registreredes rettigheder” (juli 2018).

Trusselskatalog

I den nedenstående tabel har vi udarbejdet en oversigt over relevante trusler, sårbarheder og risici med forslag til hvordan, de kan mitigeres (begrænses). Listen skal læses som en inspiration til at tænke i scenarier, hvor anvendelsen af softwarerobotter skaber problemer.

Listen tager udgangspunkt i trusselskataloget, der findes som bilag til Vejledning til risikostyring inden for informationssikkerhed, og den er udbygget med baggrund i Referencearkitektur for brugerstyring samt erfaringer fra det offentliges anvendelse af softwarerobotter.

Læs mere i Vejledning til risikostyring indenfor informationssikkerhed og Referencearkitektur for brugerstyring

NB! Det er vigtigt at bemærke, at dette katalog ikke er udtømmende! Det er altid nødvendigt med en konkret vurdering af den aktuelle kontekst for automatisering og anvendelse af softwarerobotter.

| Trusler | Sårbarheder | Konsekvens | Mitigering |

|---|---|---|---|

| Uforsætlige brugerfejl: Fejlbehandling af sager. | Arbejdsprocessen er ikke korrekt kortlagt. | Robotten bidrager ikke til sagsbehandling på den tiltænkte måde eller forhindrer korrekt sagsbehandling. | Løbende genbesøg af den automatiserede forretningsproces, løbende test, sporbarhed igennem logning af softwarerobottens brugere. |

| Uforsætlige brugerfejl: Fejlbehandling af data. | Arbejdsprocessen er ikke korrekt kortlagt. | Organisationens data bliver fejlagtige. Dette kan have kritiske konsekvenser for organisationen og for eventuelle datasubjekter. Mulighed for fejludbetalinger, brud på databeskyttelsesforordningen, og ikke-lovmedholdelig administration. | Løbende genbesøg af den automatiserede forretningsproces. Løbende test. Sporbarhed igennem logning af softwarerobottens brugere. |

| Driftsfejl: Fejl i udførslen af driftsopgaver. | Arbejdsprocesser forandres, og softwarerobotten holder op med at virke efter hensigten. | Arbejdsopgaver ophører med at blive udført, eller udføres forkert. | Løbende overvågning af relevant lovgivning, forretningsregler og arbejdsgange. Gennemførelse af test.

Opmærksomhed på afhængigheder til anvendte systemer. |

| Driftsfejl: Fejl i udførslen af driftsopgaver. | Eksterne systemer forandres eller er ustabile, og softwarerobotten holder op med at virke efter hensigten. | Arbejdsopgaver ophører med at blive udført, eller udføres forkert. | Løbende overvågning af driftsstatus. Gennemførelse af test. Opmærksomhed på afhængigheder til anvendte systemer. |

| Misbrug: Uautoriseret brug af rettigheder. | Robotten anvender en anden medarbejders identitet. | Sporbarheden af forvaltningen bliver kompromitteret. Medarbejderen udsættes for uhensigtsmæssig mistanke ved fejl. | Robotten begrænses teknisk og organisatorisk til at agere under egen identitet. |